Deface POC KCFinder With CSRF - Upload Shell

Monday, March 01, 2021

Hallo, Selamat pagi semuanya.

Pada pagi hari yang cerah ini, Admin akan membagikan Tutorial lagi nih, Yaitu Deface POC KCFinder With CSRF (Upload Shell).

Sebenernya ini tutorial lama, Tapi makin kesini kok masih banyak ya website-website baru yang vulnreable.

Gimana caranya? Simak artikel ini sampai habis ya.

Mencari Target

Seperti biasa, tahap pertama adalah mencari targetnya, Kamu bisa Dorking terlebih dahulu untuk mencari targetnya.

Kalo belum tau dorknya gimana, Kamu bisa pakai dork dibawah ini.

DORK:

Dikembangin lagi ya, biar dapat yang fresh, h3h3.

Ciri-Ciri Target Vulnreable

Ciri-ciri target vulnreable adalah muncul popup "Unknown Error" Pada saat mengakses http://targetkamu.com/[PATH]/kcfinder/upload.php.

Kurang lebih tampilan popupnya seperti ini.

Sebenernya nggak selalu yang muncul popup kayak gitu artinya Vuln, Banyak juga yang hanya blank putih, Boleh dicoba juga kalo emang blank siapa tau vuln.

Upload Shell With CSRF

Setelah mendapatkan target yang menurut kamu vuln, Maka tanpa berlama-lama lagi, Langsung aja Upload Shell.

Extensi shell yang disarankan : .php / .phtml / .PhP / .pHP / .shtml (ssi shell) / .php1 (angka bisa diganti berapa aja).

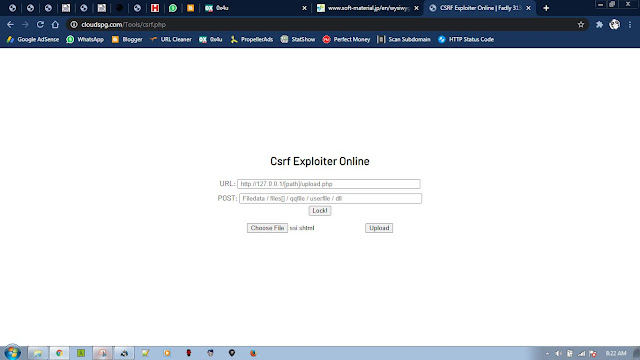

Kalo udah tau extensinya langsung aja menuju CSRF Online!.

POST : Filedata

Isi form nya seperti gambar diatas ya, Jangan sampe ada yang salah.

Jika sudah maka kamu Tap Lock!, Otomatis akan ada form upload nantinya.

Kalo form untuk upload file nya muncul, Langsung aja upload shell kamu, Sayangnya disini website target admin nggak support shell dengan extensi php tapi support shtml 😐

Langsung klik Upload, nanti akan redirect ke website target kamu dan tampilannya akan blank putih.

Oiya kalo belum punya SSI Shell kamu bisa mendownloadnya melalui Link dibawah ini.

Akses Shell

Setelah mengupload shell, tentunya harus kita akses shellnya biar bisa otak atik isi webnya.

Untuk cara aksesnya gampang banget, Kamu hanya perlu menambahkan PATH /upload/files atau /files/.

Contoh :

http://targetkamu/[PATH]/kcfinder/upload/files/namashellkamu.php

http://targetkamu/[PATH]/kcfinder/files/namashellkamu.php

Yapss, terlihat SSI Shell bisa dengan mulus mengeksekusi perintah "uname -a" dan keliatan deh servernamenya, Yaitu Linux svr1.i-system.biz 2.6.32-754.30.2.el6.x86_64 #1 SMP Wed Jun 10 11:14:37 UTC 2020 x86_64 x86_64 x86_64 GNU/Linux

Akhir Kata

Mungkin cukup sampai disini aja artikel tentang "Deface POC KCFinder With CSRF - Upload Shell"

Jangan lupa bagikan tutorial ini ke teman-teman kalian ya.

Semoga bermanfaat!

Post a Comment