Deface POC jQuery File Upload - Upload Shell

Tuesday, February 16, 2021

Hallo para pembaca setia blog 0x4u!

Apa kabar semuanya? Pastinya pada baik dong, semoga aja ya, h3h3.

Oke pada artikel kali ini gw akan memberikan tutorial Deface POC jQuery File Upload.

Metode ini sebenernya udah lama tapi masih banyak yang vuln kok kalo kalian pandai ngeracik dork.

Oke langsung aja ketutorialnya ya.

Dorking Untuk Mencari Target

Tahap pertama adalah dorking, Tujuannya untuk mencari target yang vulnreable.

Kalian bisa menggunakan Dork yang biasanya gw pakai, Dibawah ini:

DORK:

Kembangin lagi biar dapet yang fresh dan perawan. 😉

Belum tau cara ngembanginnya? Bisa baca artikel gw sebelumnya tentang Google Dork Disini!

Ciri-Ciri Target Vuln

Ciri-ciri target vulnreable maka akan menampilkan seperti ini pada saat membuka path http://localhost/[PATH]/jquery-file-upload/server/php/

Kurang lebih tampilannya akan seperti gambar diatas kalau memang website target ini vulnreable.

Upload Shell Menggunakan CSRF Online

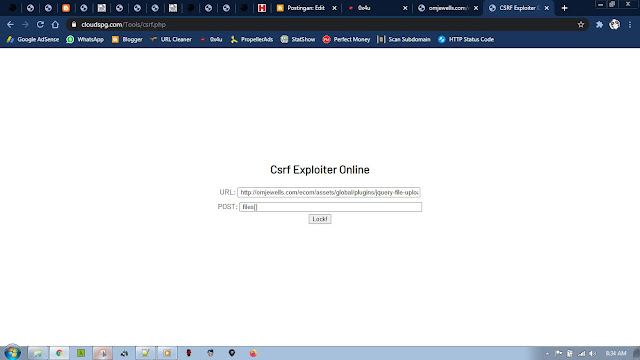

Setelah mendapatkan website yang menurut kalian vulnreable, Maka tahap selanjutnya adalah mengupload Shell Backdoor di website target, Kalian bisa menggunakan CSRF Online.

Bebas mau pakai yang darimana CSRF Online nya, Kalo gw pakai dari sini : https://www.cloudspg.com/Tools/csrf.php

Masukkan targetnya seperti ini :

URL/Target : http://localhost/[PATH]/server/php

POST File : files[]

Setelah memasukkan URL/Target dan POST file tinggal kalian Tap aja Lock!

Nantinya akan ada form Upload, Kalo udah ada form Upload tersebut maka kalian tinggal Upload aja Shell kalian.

Disini gw memakai Evil Twin Shell, ukurannya kecil tapi fiturnya lumayan banyak, h3h3.

Kalau outputnya seperti gambar diatas itu artinya bisa Upload shell, Tinggal akses aja deh shellnya.

Cara akses shellnya cukup mudah, Kalian hanya copy/salin bagian yang gw tandain di bawah ini dan paste di Tab baru.

BOOOM! Shell berhasil diakses, Sekarang bebas deh mau ngapain aja, h3h3.

Disarankan kalau mau tebas index di backup dulu ya.

Akhir Kata

Oke mungkin cukup sekian dari gw, Fadly.

Kalau ada yang masih belum paham sama tutorial diatas kalian bisa comment aja.

See you again next time. 😊

Post a Comment